HTB Academy Footprinting Lab - Medium

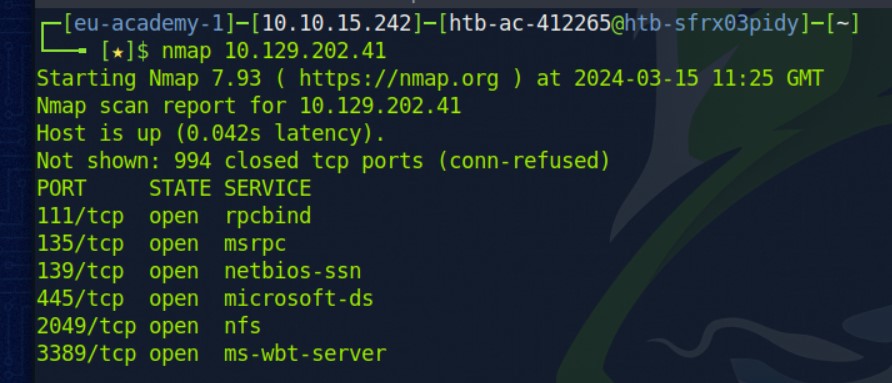

“10.129.202.41” ip adresini nmap ile taradığımızda açık olan servisleri görüntülediğimizde “nfs“ servisinin açık olduğunu görülmektedir.

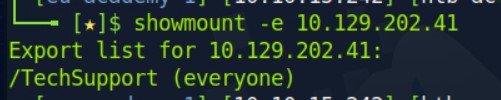

“showmount -e ip adresi” komutu ile nfs paylaşılan klasörleri görülmekte. “TechSupport” adında paylaşım olduğu görülmektedir.

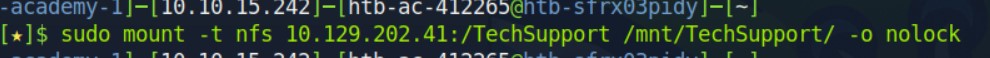

“sudo mount -t nfs ip adresi:/TechSupport /mnt/TechSupport/ -o nolock” komutu ile “TechSupport “ adında paylaşılan klasörü kendi oluşturduğumuz “/mnt/TechSupport/” bağlıyoruz.

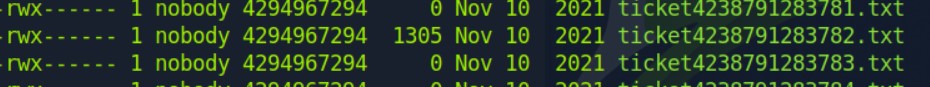

“sudo su” komutu ile root yetkisine geçtikten sonra “cd /mnt/TechSupport” dizinine gidiyoruz “ls -la” komutu ile içeriği listelediğimizde “ticket4238791283782.txt” adında metin belgesi görüntülenmektedir.

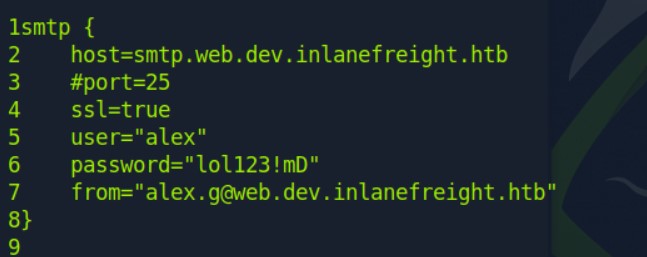

“cat /mnt/TechSupport/ticket4238791283782.txt“ okunduğunda “alex” adında bir kullanıcının credential bilgileri görülmektedir.

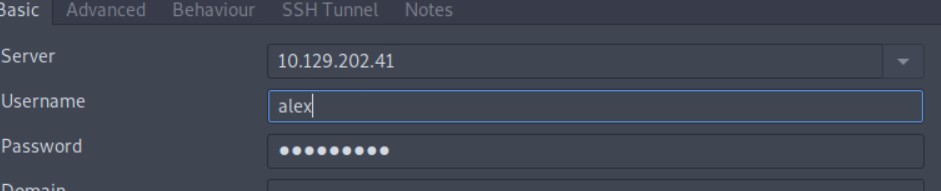

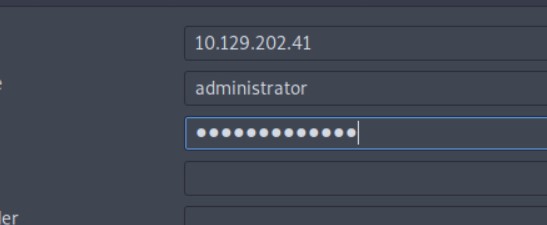

Nmap taramasında rdp 3389 portunun açık olduğunu görülmüştü. Rdp yazılımı ile kullanıcı adı şifre ve ip adresi bağlanmayı deniyoruz.

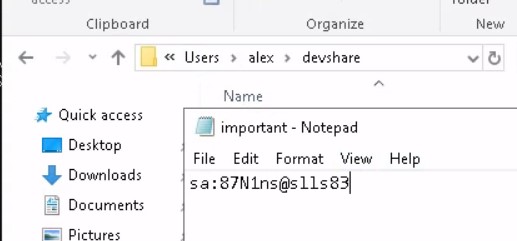

Bağlanıldığında windows bizi karşılamaktadır klasörler gezindiğimizde “alex/devshare/” dizininde “important.txt” adında bir metin belgesi kaşılaşıyoruz. İçeriğini görüntülediğimizde sql server yönetici kullanıcı adı ve parolası olduğunu düşündüğümüz “sa:87N1ns@slls83” içeriğine sahip bilgi görülmektedir.

Rdp uygulamasına tekrardan dönüp bulduğumuğuz “87N1ns@slls83” parola ile administrator yetkisinde bağlanmayı deniyoruz.

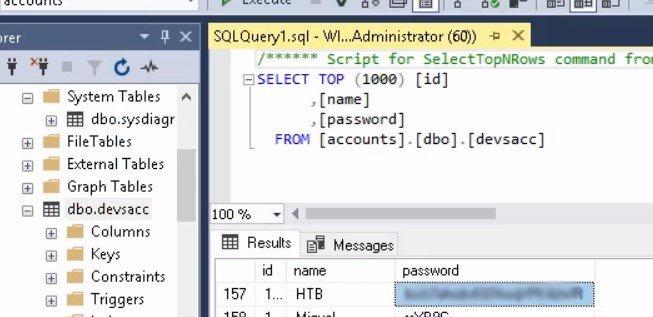

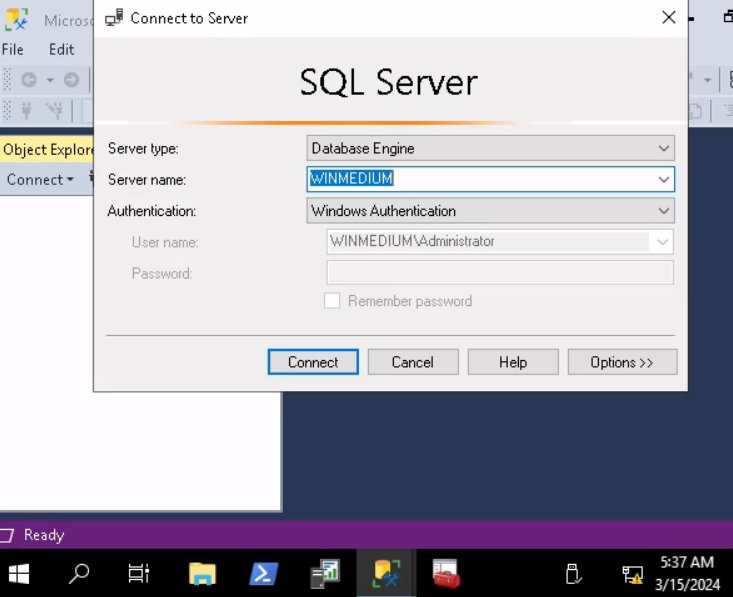

Sunucuya yönetici olarak bağlandık ardından Sql server çalıştırıyoruz.

Veritabanından istenen “HTB” adındaki kullanıcının parolasını buluyoruz.